Дефекты удлинителей и сетевых фильтров – Электрификация.ру

Наиболее часто встречающиеся дефекты удлинителей и сетевых фильтров:

- повреждение шнура;

- повреждение вилки;

- повреждение колодки.

Необходимо отметить, что неисправности удлинителей, сетевых фильтров и прочих аналогичных изделий могут возникать по двум «глобальным» сценариям.

Первый сценарий предполагает наличие скрытых (неявных) производственных дефектов, эдакой мины замедленного действия, заложенной изготовителем. Сюда следует отнести не только огрехи, допущенные рабочими-сборщиками, но и конструкторские ляпы. Во многих случаях эти ляпы обусловлены отнюдь не низкой квалификацией инженеров-конструкторов (разработчиков изделий), а выходящим за все разумные рамки желанием снизить себестоимость изделия. Что хуже — некомпетентность или подлость? «Обе хуже», — сказали бы в Одессе, и были бы правы. Тем не менее, огромное количество подобных поделок продаётся и эксплуатируется везде — не только в этом колоритном черноморском городе, а на всём постсоветском пространстве…

Это капитализм, детка! Тут самолёты пачками разбиваются, чего уж удивляться по поводу каких-то удлинителей!

Скрытые дефекты могут проявить себя даже при неукоснительном соблюдении правил эксплуатации удлинителей. Фактически привести к тем же негативным последствиям, что возникают при, и чем интенсивнее эксплуатируется «недоделанный» удлинитель, тем раньше происходит авария.

Фактически привести к тем же негативным последствиям, что возникают при, и чем интенсивнее эксплуатируется «недоделанный» удлинитель, тем раньше происходит авария.

Второй сценарий — прямое следствие нарушений условий эксплуатации удлинителей, систематически допускаемых пользователями электроустановки. Здесь уже обижаться не на кого: не соблюдаешь правила — получи проблему.

Дефекты удлинителей и сетевых фильтров —

частые причины электротехнических аварий.

Дефекты удлинителей и сетевых фильтров

как причины для списания

Дефектами (поломками / неисправностями) удлинителей и сетевых фильтров часто интересуются лица, ответственные за учёт / баланс имущества в различных организациях. Оформляя документы на списание вышедших из строя изделий, они раздумывают над формулировками причин поломки. Бумаги должны быть составлены так, чтобы нецелесообразность дальнейшей эксплуатации списываемого имущества не вызывала сомнений.

Пожалуй, с технической точки зрения мы дали исчерпывающую информацию о причинах возникновения неисправностей удлинителей и сетевых фильтров, а также изложили наше понимание ремонтопригодности и целесообразности ремонта (либо отсутствия таковой). Наверное, более или менее технически грамотные специалисты, адекватно владеющие русским языком, в состоянии извлечь практическую пользу из этого материала. Однако в бюрократической системе управления вопросы часто решаются не в интересах Дела, а из желания (осознанной необходимости) угодить начальнику. «Чем больше бумаги, тем чище задница», — говорится в одной распространённой бюрократической пословице, поэтому правила заполнения дефектных ведомостей, актов на списание оборудования и прочих документов обрастают субъективными нюансами. Говорят, что уровень бумажного маразма достигает пика в бюджетных учреждениях.

3-5 лет — и на помойку: оказывается, у сетевых фильтров тоже есть срок годности

Компьютер, как правило, не подключен непосредственно к домашней электрической сети. Его, как и другие бытовые приборы, к розеткам подключают через «посредников», в роли которых и выступают сетевые фильтры. Их использование – необходимость, ведь электричество может подаваться по сети неравномерно, в любой момент может случиться скачок напряжения, способный повредить технику.

Его, как и другие бытовые приборы, к розеткам подключают через «посредников», в роли которых и выступают сетевые фильтры. Их использование – необходимость, ведь электричество может подаваться по сети неравномерно, в любой момент может случиться скачок напряжения, способный повредить технику.

Нужно ли менять сетевые фильтры?

Как правило, люди, приобретающие сетевой фильтр, уверены в том, что делают это раз и навсегда. Действительно, ведь электророзетки или удлинители не имеют срока годности. Ими пользуются до тех пор, пока они не сломаются.

Но сетевой фильтр – это не аналог розетки и не подобие удлинителя. И, хотя многим это покажется странным, у данного прибора есть срок годности, по истечении которого сетевой фильтр необходимо заменить новым. Об этом написано в руководстве для пользователя, которое производитель вкладывает в упаковку с сетевым фильтром.

Что случится, если фильтры не менять?

Как известно, ограничители перенапряжения предотвращают влияние всплесков и скачков, происходящих внутри сети, на подключенные к ней устройства. Но ведь ничто не исчезает бесследно, не растворяется в воздухе. Электричество исключением не является.

Но ведь ничто не исчезает бесследно, не растворяется в воздухе. Электричество исключением не является.

«Лишняя» энергия захватывается внутри сетевого фильтра. Внутри корпуса она «гасится» об варистор оксида металла (MOV), который и останавливает этот скачок перенапряжения. Разумеется, эта часть сетевого фильтра со временем изнашивается.

Как только это происходит, сетевой фильтр трансформируется в обычный удлинитель, который не защищает бытовую технику от скачков напряжения в сети.

Как часто нужно менять фильтры?

Чем дороже сетевой фильтр, тем сложнее его внутреннее устройство. И, разумеется, дорогие «навороченные» ограничители напряжения служат дольше, чем простые бюджетные.

Менять фильтры нужно по истечении их срока годности, указанного производителем, то есть каждые три-пять лет. Однако необходимо учитывать реалии, а именно частоту сбоев и скачков напряжения в сети. Если они случаются слишком часто, то срок годности сетевого фильтра сокращается.

Однако, существует и обратная закономерность. Если в доме установлена дополнительная защита внутренней электрической сети от скачков напряжения и различных сбоев, то срок службы сетевых фильтров возрастает. Например, предохранители, стоящие на распределительном щитке и первыми принимающие на себя все проблемы, возникающие в электрической городской сети, увеличивают срок службы сетевых фильтров в два-три раза.

Если в доме установлена дополнительная защита внутренней электрической сети от скачков напряжения и различных сбоев, то срок службы сетевых фильтров возрастает. Например, предохранители, стоящие на распределительном щитке и первыми принимающие на себя все проблемы, возникающие в электрической городской сети, увеличивают срок службы сетевых фильтров в два-три раза.

Нашли нарушение? Пожаловаться на содержание

Как защитить технику от перепадов напряжения | Сетевые фильтры | Блог

Внезапные перепады напряжения грозят плачевными последствиями для бытовой техники: выход из строя без надежды на ремонт. А для загородного дома в период летних гроз эта проблема становится наиболее актуальной. Почему происходят перепады и чем они опасны для техники? Как надежно защититься от скачков напряжения?

Чем опасны перепады напряжения

Перепад напряжения может быть вызван одновременным отключением нескольких мощных устройств, аварией на электросетях, нестабильной работой подстанции из-за перегрузки, эксплуатацией сварочного аппарата, низким качеством материалов электропроводки или ее монтажа. Нередко к существенному скачку напряжения приводит и удар молнии по линии электропередач.

Нередко к существенному скачку напряжения приводит и удар молнии по линии электропередач.

Большинство перепадов незначительны и остаются незамеченными нами, но не техникой. Любой скачок, из-за которого напряжение в сети становится выше 250 Вольт, снижает срок службы подключенных устройств или дестабилизирует их работу. Даже несущественные отклонения на 5-10 %, происходящие регулярно, приводят к сбоям в управляющих блоках, сбросу настроек, возникновению помех. Перепады на 10-25 % сокращают срок службы приборов почти вдвое. А скачки напряжения до 300 Вольт выводят из строя блоки питания, управляющие и сенсорные панели, электродвигатели, сетевое оборудование.

В большинстве многоквартирных домов качество электропроводки оставляет желать лучшего, они не выдерживают нагрузки, ведь в каждой квартире одновременно работают десятки приборов. Безусловно, лучше поменять в квартире проводку, чтобы минимизировать вероятность перепадов и не довести до пожара. Но даже если нет такой возможности, обезопасить себя и родных можно.

Основной параметр при выборе устройств, способных защитить от перепадов напряжения, — это выходная мощность, которая берется из силы тока (указывается в амперах А) умноженной на напряжение (указывается в вольтах В). Ее величина, указываемая в вольт-амперах (ВA), должна соответствовать общей мощности, потребляемой приборами. Поэтому перед приобретением нужно посчитать общую мощность техники, которую вы планируете подключить.

Сетевые фильтры

Так называемый сетевой фильтр — это зачастую просто разветвитель/удлиннитель, защитные функции у которого либо фактически отсутствуют, либо являются минимальными и способны защитить только от перегрузки или короткого замыкания.

Однако среди «обманок» прячутся и настоящие сетевые фильтры, которые с помощью LC-контура фильтруют высокочастотные помехи в сети. Стоимость таких устройств, естественно, выше, но для некоторых видов техники наличие полноценной фильтрации необходимо. У приборов с LC-контуром есть характеристика «Подавление электромагнитных / радиочастотных шумов». Если вам нужен такой вариант, обращайте на нее внимание.

Если вам нужен такой вариант, обращайте на нее внимание.

Стабилизаторы напряжения

Если подаваемое напряжение в сети не соответствует заданным нормам, стабилизатор нормализует его. К тому же стабилизатор повторяет функции хорошего сетевого фильтра: защита от короткого замыкания, от перенапряжения и высоковольтных импульсов, а также фильтрация помех. Маломощные стабилизаторы можно устанавливать для отдельного электроприбора, например, для холодильника, так как этот прибор наиболее болезненно реагирует на скачки напряжения. Супермощные стабилизаторы устанавливаются для всей сети, такие модели наиболее полезны для загородных домов или в районах, где с напряжением постоянные проблемы.

В сетях 220 Вольт используются однофазные стабилизаторы, в сетях 380 Вольт — три однофазных либо один трехфазный. Хороший стабилизатор хоть и стоит в разы дороже сетевого фильтра, однако он реально защищает технику от серьезных перепадов напряжения и обеспечивает стабильную работу.

Источники бесперебойного питания (ИБП)

ИБП объединяет в себе функции сетевого фильтра и стабилизатора (кроме резервного типа), но помимо этого позволяет технике работать еще какое-то время после отключения электропитания. Бесперебойники бывают трех типов: резервные, интерактивные и с двойным преобразованием.

78,2.93,2.49,5.41,5.42,6.19 C12.21,47.87,34,48,34,48s21.79-0.13,27.1-1.55c2.93-0.78,4.64-3.26,5.42-6.19C67.94,34.95,68,24,68,24S67.94,13.05,66.52,7.74z’></path><path fill=#fff d=’M 45,24 27,14 27,34′></path></svg></a>» frameborder=»0″ allow=»accelerometer; autoplay; encrypted-media; gyroscope; picture-in-picture» allowfullscreen=»»/>

Резервный вариант — самое простое и дешевое решение. Он пропускает ток через LC-контур, как в хороших сетевых фильтрах, а если необходимое напряжение отсутствует, осуществляется переключение на аккумуляторы. К недостаткам резервных бесперебойников можно отнести задержку при переключении на батареи (5 – 15 миллисекунд).

Интерактивные ИБП оснащены ступенчатым стабилизатором, позволяющим поддерживать надлежащее напряжение на выходе без использования батарей, что увеличивает срок их службы. Такие источники бесперебойного питания годятся для ПК и значительной части бытовой техники.

Бесперебойникис двойным преобразованиемпреобразуют полученный переменный ток в постоянный, а на выходе подают снова переменный с необходимым напряжением. Аккумуляторные батареи при этом все время подключены к сети, переключение не производится. ИБП данного типа отличаются более высокой стоимостью, в то же время создают больший шум при эксплуатации и сильнее нагреваются. Применяются в основном для требовательного к надежности питания оборудования: серверов, медицинское оборудования.

Реле напряжения

Реле напряжения, также называемые реле-прерывателями, производят размыкание электрических цепей при перепадах напряжения. После отключения питания реле через небольшие временные интервалы проверяет состояние напряжения, и при нормальных значениях возобновляет подачу тока.

Некоторые модели оснащения регуляторами, позволяющие настраивать реле под разные приборы, устанавливая верхний и нижний предел перепадов для отключения, а также время последующей активации.![]() Существуют модели реле-прерывателей как для монтирования в электрощиток, так и для отдельной установки в розетку.

Существуют модели реле-прерывателей как для монтирования в электрощиток, так и для отдельной установки в розетку.

Как выбрать сетевой фильтр | Сетевые фильтры | Блог

С развитием технологий растет и количество полезных приборов, без которых уже трудно представить свою жизнь. Сегодня все бытовые приборы и гаджеты необходимо подключать к электросети для постоянной работы или подзарядки, поэтому потребность в большом количестве розеток постоянно растет. Сетевые фильтры оснащают защитой от короткого замыкания, отдельными или общими выключателями. Кроме этого, продвинутые и дорогие модели фильтруют высокочастотные помехи, которые образуются из-за большого количества подключенных к электрической сети приборов и плохой, старой проводки.

Как это работает?

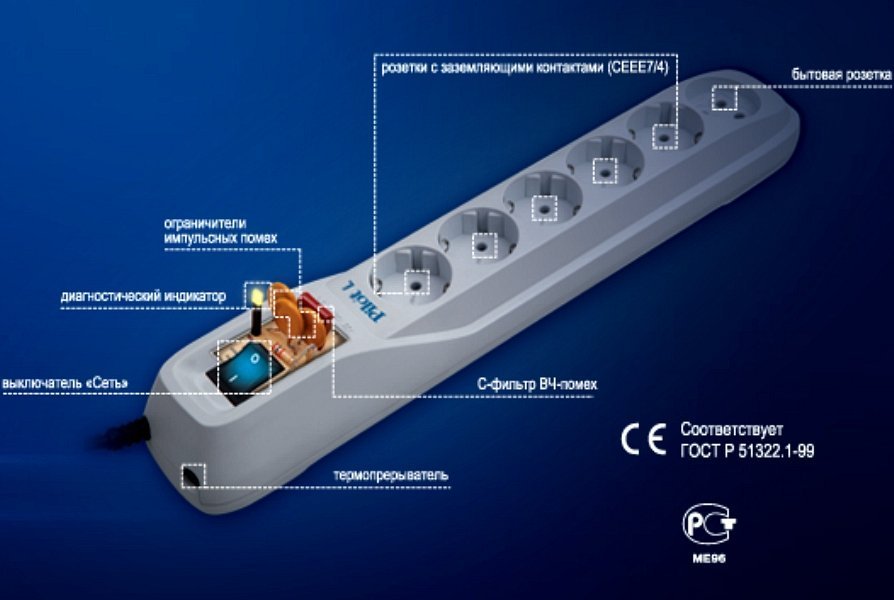

Сетевой фильтр, в зависимости от стоимости, выполняет следующие функции:

1. Защита от короткого замыкания;

2. Фильтрация высокочастотных помех;

3. Защита от кратковременных импульсов напряжения.

Короткое замыкание – состояние электрической цепи, когда фаза и ноль соединены напрямую без нагрузки. Т.е. если где-то обрыв провода, если что-то в каком-то приборе замкнуло, то сетевой фильтр должен вырубиться и защитить оставшуюся аппаратуру.

Помехи – следствие работы приборов, подключенных к сети. Почти вся электроника сейчас на импульсных источниках питания – телевизоры, компьютеры и т.д. Импульсные блоки питания неизбежно дают помехи в сеть. Кроме них помехи дают и приборы с индуктивной нагрузкой, например холодильник.

Высокочастотные помехи не вредят электронике, но сказываются на её работе. Например, в аудиотехнике могут появиться посторонние звуки, на экране аналогового телевизора или монитора рябь и искажения.

Импульсы напряжения возникают из-за подключения к сети любой реактивной нагрузки, опять же холодильник, сварочные аппараты и прочее. Чтобы случайно ничего не сгорело, в сетевые фильтры ставят варристоры, которые поглощают эти имульсы. Но от длительного воздействия высокого напряжения они редко защищают.

Типы сетевых фильтров

Удлинитель – самый простой прибор, состоящий из провода и розеток. У него нет фильтров и автоматов для предотвращения короткого замыкания.

Сетевой фильтр – тоже, что и удлинитель, но еще с высокочастотным фильтром, т.е. устраняет высокочастотные помехи. В дополнении к этому с выключателем и зачастую с терморазмыкателем.

Тройник , разветвитель – обычный разветвитель на несколько розеток без провода.

Ваттметр – измерительный прибор, определяет мощность потребления электричества.

Энергомер – по принципу работы похож на ваттметр, в дополнении регистрирует потребляемую мощность по аналогии со счетчиком .

Количество и тип розеток

В современных сетевых фильтрах бывает до восьми розеток. Следовательно, в одну настенную розетку вы можете через фильтр подключить до восьми сетевых приборов – это несомненный плюс. Но стоит учитывать: подключение к фильтру большого количества приборов может привести к его автоматическому отключению из-за перегрузки.

Существует множество различных видов разъемов, в сетевых фильтрах выделяют два типа розеток:

— Тип С и тип F. Европейский вид розетки, два круглых штырька. Отличие типа F в том, что у него присутствуют контактные пластины для заземления, чего нет у типа С. Заземление розетки позволяет избежать неприятных, а порой и опасных ситуаций. Многие сталкивались с проблемой, когда при прикосновении к стиральной машине или электроплите ударяет током, это возникает по причине отсутствия заземления. В большинстве квартир заземление сделано только у плиты.

Производители выпускают фильтры с вилкой IEC C14 (компьютерная). Данный тип разъема используется для прямого соединения к источнику бесперебойного питания. Сетевой фильтр подключенный напрямую через ИБП способствует более надежной защите оборудования от скачков напряжения и отключения электричества.

Основные параметры сетевых фильтров

Выбирая сетевой фильтр следует обратить внимание на максимальную мощность подключенной нагрузки и максимальный ток нагрузки. Эти параметры позволяют рассчитать целесообразность приобретения различных моделей. При расчете максимальной мощности ток необходимо умножить на напряжение (к примеру: 5 А умножаем на 220 В и получаем 1100 Вт). Затем складываем мощность приборов, которые планируется подключать через сетевой фильтр. Если суммарная мощность техники выше максимально допустимой мощности фильтра, то следует подобрать модель, выдерживающую более высокую нагрузку.

Эти параметры позволяют рассчитать целесообразность приобретения различных моделей. При расчете максимальной мощности ток необходимо умножить на напряжение (к примеру: 5 А умножаем на 220 В и получаем 1100 Вт). Затем складываем мощность приборов, которые планируется подключать через сетевой фильтр. Если суммарная мощность техники выше максимально допустимой мощности фильтра, то следует подобрать модель, выдерживающую более высокую нагрузку.

К примеру: при подключении к сетевому фильтру ПК и периферии, он будет работать без нареканий, так как мощность потребления у этих приборов невысокая. Но если планируется использовать сетевой фильтр на кухне, подключать одновременно электрочайник, плиту, водонагреватель, то при одновременной работе всех приборов фильтр отключится.

Уровни защиты

По степени защиты сетевые фильтры можно условно разделить на:

1. Базовый уровень защиты (Essential). Такие фильтры имеют самую простую (базовую) защиту. При импульсах напряжения принимают удар на себя, характеризуются не высокой стоимостью и простотой в конструкции. Применять их лучше с недорогой и маломощной техникой. Служат альтернативой обычным удлинителям.

Применять их лучше с недорогой и маломощной техникой. Служат альтернативой обычным удлинителям.

2. Продвинутый уровень защиты (Home/Office). Подходят для большинства приборов в доме и офисе, представлены на рынке широким ассортиментным рядом и лояльной стоимостью по отношению к качеству.

3. Профессиональный уровень защиты (Performance). Гасит практически все помехи, рекомендуется к приобретению для дорогой чувствительной к помехам технике. Сетевые фильтры с профессиональным уровнем защиты дороже по стоимости в отличии от предыдущих, но их надежность полностью окупает издержки.

Защита от кратковременных скачков/импульсов напряжения – практически все фильтры оснащены данной функцией, принцип ее действия заключается в поглощении кратковременных высковольтных импульсов. От длительного повышенного напряжения она не защищает. Если в вашем доме большую часть времени повышенное или пониженное напряжение, то лучше отдать предпочтение стабилизатору, так как сетевой фильтр будет бесполезен.

Отключение при перегреве — за отключение отвечает датчик перегрева, при возрастании температуры выше предельно допустимой сетевой фильтр обесточивается. При использовании фильтра вблизи отопительных приборов или на максимальной мощности потребления датчик перегрева поможет избежать его поломки или возникновения опасных ситуаций.

Подавление помех — на территории России частота подачи электроэнергии составляет 50 Гц, но так же в сети присутствуют дополнительные высокочастотные гармоники. Фильтр устраняет высокочастотную «грязь», снижает ее до минимума, тем самым оставляя чистый 50 Гц синус без лишних гармоник.

Выключатель

Сетевые фильтры оборудованы выключателем для того чтобы постоянно не выдергивать вилку из розетки, выключатель бережет время и безопасен в использовании.

Выключатели встречаются нескольких видов:

Индивидуальные – установлены для каждой розетки сетевого фильтра, нет необходимости выдергивать из фильтра конкретный прибор, можно просто нажать кнопку.

Общие – устанавливаются на верхней или боковой стороне фильтра, обесточивают все приборы, подключенные к сетевому фильтру.

Пульты ДУ – модели сетевых фильтров с пультом ДУ встречаются редко, цена на них высока, но за удобство приходится платить. Удобны в использовании, подходят для людей с ограниченными возможностями.

Длина кабеля

Длинный кабель обеспечивает мобильность, увеличивает площадь, на которой можно использовать подключаемый прибор. Длинные кабели удобны в помещениях с большой площадью для строительных инструментов, пылесосов и прочей переносной техники. Но в небольших помещениях нет необходимости брать удлинитель «с запасом», достаточно ограничиться моделями со средней длиной кабеля, иначе он будет мешать и путаться. Наиболее распространенными длинами сетевых фильтров считается: 1,5; 1,8; 3; 4; 5; 10.

Дополнительные особенности

Индикатор – информирует о включении сетевого фильтра, часто совмещен с кнопкой выключателя. В зависимости от модели может быть общим или индивидуальным для каждой розетки сетевого фильтра.

В зависимости от модели может быть общим или индивидуальным для каждой розетки сетевого фильтра.

Крепление на стену – некоторые фильтры оснащены петлями с обратной стороны. Такое дополнение призвано снизить риск повреждения проводов, упростить уборку. Сетевой фильтр удобно крепить к стене или же к внутренней стороне компьютерного стола, провода не будут мешать под ногами.

Крепление для проводов – необходимо если к фильтру подключено большое количество приборов, предотвращает спутывание и залом провода.

Порты USB – созданы для прямого подключения гаджетов к электросети без использования индивидуального зарядного устройства. Стандарт USB получил свое широкое распространение во всем мире, можно заряжать аккумуляторы и при этом не занимать розетку.

Ценовой диапазон

Сетевой фильтр это тот прибор, который может себе позволить каждый, незаменимая вещь в любом доме. Помимо широкого ассортиментного ряда фильтры имеют и большой ценовой диапазон. Стоимость варьируется в зависимости от производителя, степени защиты, максимальной мощности и дополнительных функций. Если нет необходимости в высокой степени защиты, если в вашем доме скачки напряжения редкое явление, то нет смысла переплачивать. В случае постоянных помех электросети сетевой фильтр с высокой степенью защиты незаменим. Следует отметить, что дешевой моделью лучше не ограничиваться, как известно, «скупой платит дважды».

Стоимость варьируется в зависимости от производителя, степени защиты, максимальной мощности и дополнительных функций. Если нет необходимости в высокой степени защиты, если в вашем доме скачки напряжения редкое явление, то нет смысла переплачивать. В случае постоянных помех электросети сетевой фильтр с высокой степенью защиты незаменим. Следует отметить, что дешевой моделью лучше не ограничиваться, как известно, «скупой платит дважды».

для чего нужен, как прозвонить

Сетевые фильтры (фильтры помех) предназначены для подавления импульсных и высокочастотных помех, периодически возникающих в электрической сети. Сетевой фильтр для стиральной машины устроен так, чтобы гасить любые частоты, кроме 50 Герц. Большой скачок или падение напряжения в электрической сети может прервать работу или повредить электрооборудование машины.

Какую роль играет

Частые переключения реле, запуск и остановка асинхронного двигателя внутри самой машины, в свою очередь, вызывают постоянные изменения токов, которые нельзя пропускать во внешнюю электрическую сеть, чтобы не повредить другое электрооборудование, подключённое к ней (телевизоры, компьютеры, микроволновки и пр. ) Данное устройство улавливает эти перепады и «сбрасывает» избыточные токи на заземление. Сетевой фильтр стиральной машины предохраняет от перепадов напряжения не столько саму машину, сколько внешнюю электрическую сеть от неё.

) Данное устройство улавливает эти перепады и «сбрасывает» избыточные токи на заземление. Сетевой фильтр стиральной машины предохраняет от перепадов напряжения не столько саму машину, сколько внешнюю электрическую сеть от неё.

Сильное падение напряжения в сети может привести к сгоранию асинхронного двигателя

В случае поломки, сетевой фильтр можно заменить только целиком в сборе, так как его детали залиты специальным водонепроницаемым составом, не пропускающим ток.

Это довольно надёжные устройства и они редко ломаются, но иногда такое случается. Чаще всего это происходит из-за снижения ёмкости конденсаторов внутри фильтра со временем. Реже – из-за сильного скачка напряжения, который может вызвать пробой.

Чаще всего это происходит из-за снижения ёмкости конденсаторов внутри фильтра со временем. Реже – из-за сильного скачка напряжения, который может вызвать пробой.

Ни в коем случае нельзя выключать работающую стиральную машину путём выдёргивания её вилки из розетки – это тоже может повредить фильтр!

Достать и заменить фильтр помех можно самостоятельно или при помощи специалиста, но как понять, что он сломался?

Диагностика неисправностей

Большинство современных стиральных машин устроены таким образом, что при выходе из строя фильтра помех они автоматически прекращают работу и не запускаются до тех пор, пока сломанная деталь не будет заменена. Поэтому самым первым свидетельством поломки является именно невозможность включения машины. Конечно, причиной этому могут служить и другие неполадки, простейшие из которых – это повреждение сетевого шнура или его вилки. Но если с ними всё в порядке, то следующим на очереди идёт именно фильтр помех.

Также, если машинка вдруг начала биться током, появился запах горелой изоляции или машина самопроизвольно стала менять режимы работы во время стирки, (независимо от выбранной вами программы), всё это тоже говорит о неисправности сетевого фильтра.

Если у вас есть мультиметр (прибор для измерения сопротивления, напряжения и силы тока), то в данной ситуации стоит воспользоваться им, чтобы не вызывать мастера:

- В первую очередь нужно прозвонить все контакты попарно. Сопротивление должно быть около 680 кОм.

- Далее измерьте входное сопротивление на штекере. Сопротивление также должно быть около 680 кОм, хотя может немного отличаться.

- Состояние конденсаторов проверить достаточно сложно из-за того, что они залиты компаундом. Но можно попытаться измерить ёмкость между разными входами. Её значение должно быть около 0,47 мкФ.

Если, прозванивая контакты, вы заметите, что сопротивление равно бесконечности или ёмкость стремится к нулю, значит, устройство повреждено и его нужно менять.

Критерии выбора

Подыскать новый сетевой фильтр нужной марки можно где угодно: в магазине бытовой техники, в интернет-магазине или у официального поставщика. Если не удаётся отыскать «родной», его можно заменить схожим по электрическим характеристикам.

При этом в первую очередь нужно обратить внимание на максимальный импульсный ток перегрузки и максимальный ток потребления, значение которого должно в 2-3 раза превышать аналогичный показатель стиральной машины (вычисляется из мощности).

Временно заменить сломанный фильтр также можно вспомогательным внешним, который сам подключается к электросети через розетку, а уже к нему подключаются все электроприборы.

Вывод

Теперь вы немного знаете о том, что может послужить причиной неработающей стиральной машины. И не станете впадать в панику, если такое произойдёт. Помните, что сетевые фильтры редко выходят из строя просто так

Но если стиральная машинка служит вам верой и правдой уже давно, то со временем сетевой фильтр может сломаться сам по себе – от старости.

принцип работы, виды защиты, характеристики

Умные телевизоры, холодильники, компьютеры, ноутбуки, газовые котлы — все это стоит дорого. К сожалению, в огромном количестве домов и квартир электросеть не обеспечивает надлежащего уровня напряжения. Возникают перегрузки из-за сварочных работ поблизости. Иногда отгорает контакт ноля на подъездной распределительной коробке, и по квартирам проходит 380В междуфазного напряжения. Сетевой фильтр достаточно успешно защищает дорогостоящую бытовую технику, однако выбирать такое устройство нужно внимательно.

Обманы маркетологов

Всем известны удлинители с несколькими розетками, предлагаемые множеством производителей. Их цена привлекательна. Маркетологи называют этот крайне недорогой прибор сетевой фильтр и заявляют, что приспособление защитит оборудование от всех возможных неприятностей.

Легко купить многорозеточный удлинитель с защитой для стиральной машины, для холодильника, для компьютера. Есть приборы разных уровней: базового, стандартного, продвинутого. Но в любом случае характеристики такого приспособления никак не позволяют предположить, что оно может эффективно защищать подключенную технику. На практике все обстоит следующим образом.

- В моделях базового класса есть только одноконтактный выключатель, а также неонка и многоразовый предохранитель.

- Устройства стандартного класса — с предохранителем многоразового типа, неонкой и двухконтактным выключателем в хороших моделях. Последний прерывает оба проводника, фазу и ноль, для гарантированного прекращения питания подключенного прибора.

- Продвинутые модели имеют в схеме помехоподавляющий конденсатор, предохранитель и выключатель.

Все без исключения эти так называемые удлинители с УЗО не могут гарантированно защитить технику в аварийных ситуациях. Например, многоразовый предохранитель ограничивает максимальный ток, но срабатывает достаточно медленно для того, чтобы подключенное устройство не вышло из строя. Конденсатор же справляется только с определенными видами бросков напряжения. Назначение подобных приспособлений только одно: ограничивать потребление мощности группой подключенных устройств.

Важно! Поэтому для компьютера и для бытовой техники высокого класса нужно покупать специальный электрический фильтр, схемы которого выполнены не только с защитой от скачков напряжения, но и способны демпфировать практически все типы гармонических помех.

Как работает защита

Устройство сетевого фильтра обязательно включает несколько ключевых блоков.

- Контуры с катушками индуктивности и конденсаторами.

- Варистор, один или несколько. Они могут замыкаться по цепи фаза-ноль или работать с отводом заземления.

- Контур многоразового предохранителя с отдельной лампой, свидетельствующей о его срабатывании (или выполненный как кнопка на сетевом фильтре).

- Надежный двухконтактный выключатель, прерывающий оба проводника, фазу и ноль питающей сети.

- Хорошие модели оснащаются термическим предохранителем, защищающим устройство от перегрева.

Сегодня можно купить электрический фильтр для аудиотехники или телевизора с выключателями на каждую розетку. Это очень удобно, позволяет вывести отдельного потребителя из сети без броска напряжения и других нежелательных электрических явлений.

Принцип работы защиты следующий.

- Гармонические помехи, меняющие кривую синусоиды напряжения, демпфирует электрический фильтр, построенный на катушках индуктивности и конденсаторах.

- Броски напряжения свыше верхней планки рабочего диапазона гасятся варистором. Этот элемент резко меняет сопротивление на очень маленькое при превышении нормированного показателя. Грубо говоря, варистор создает короткое замыкание, преобразуя возникающие токи в тепло. На корпусе прибора указывается значение энергии в Джоулях, которое он способен рассеивать.

- При превышении максимального уровня рабочего тока срабатывает многоразовый предохранитель. Он скрыт за небольшой круглой кнопкой на корпусе. В сетевых фильтрах используются быстродействующие предохранители, поэтому подключенная техника выживает при аварийных ситуациях с большой вероятностью.

Важно! Именно наличием отдельных контуров с защитой от перенапряжения и нейтрализацией помех сетевой фильтр отличается от удлинителя. У них есть только одна сходная деталь — это многоразовый предохранитель. Однако в большинстве случаев удлинитель с сетевым фильтром имеет более простое УЗО.

Типы устройств защиты

Виды сетевых фильтров различают как по количеству обслуживаемых фаз, так и по наличию заземления и контуру включения варистора. Типы защиты устройств бывают следующими.

- Защита трех фаз. Такой сетевой фильтр работает с несколькими отдельными наборами варисторов и контуров демпфирования помех.

- Фаза — ноль. Это самый удобный тип устройства для бытового применения.

- Фаза — земля, ноль — земля защита. Данные типы приборов используются, если подключенное оборудование выдвигает особые требования к коммутации источника питания для согласования. Или в случае, когда проводка в здании имеет отвод заземления.

Выбор сетевого фильтра обязательно делается в соответствии с характеристиками электропитания в квартире или доме. Так, большинство современных зданий имеют контакт заземления в розетке. Поэтому лучший вариант прибора защиты также должен быть оснащен соответствующей точкой подключения.

С заземлением или без

Ответ на вопрос, покупать сетевой фильтр с заземлением или без, зависит от типа подключаемого оборудования. Например, для стиральной машинки или другого мощного устройства существует опасность пробоя напряжения на корпус. Такой технике понадобится сетевой фильтр с заземлением. Для холодильника, для ИБП, для бытовой техники можно выбрать более простое устройство. Однако стоит учитывать режим его эксплуатации. Если не предусматривается защита от пробоя, перенапряжения, можно купить любое устройство.

Важно! LC контур (конденсаторно-индуктивный) не нуждается для своей работы в заземлении. Он фильтрует помехи во всех случаях. Поэтому для устройств, в инструкции к которым не указано требование к обязательному заземлению, можно выбрать сетевой фильтр без такой опции.

Однако в случае покупки устройства для защиты от аварийных ситуаций (перенапряжение, пробой грозовым разрядом и так далее) неверный выбор способен нести опасность. В качестве примера можно рассмотреть модель Pilot BIT. Его модификация в черном корпусе, фильтр с заземлением, в домах с розетками без заземления может вызвать аварийную ситуацию. Схема замыкания варисторов инициирует попадание напряжения на корпус, возникновение опасности электротравмы. Модификация S в белом корпусе рассчитана на розетки без заземления. В случае возникновения аварийной ситуации при грозовом пробое фильтр не сможет защитить подключенные устройства. В сети с заземлением такая модификация имеет ключевой недостаток в виде отсутствии развязки между сети дома с заземлением и соответствующего контура электронных приборов.

Как проверить сетевой фильтр

К сожалению, проверить сетевой фильтр непосредственно перед покупкой нельзя. Его можно только правильно выбрать по ключевому параметру напряжения. В частности, большинство фильтров имеют рабочий диапазон в пределах от 184 до 250 В. Некоторые дорогие модели, хоть и обеспечивают меньшую мощность, действуют в диапазоне от 150 до 290 Вольт.

Совет! Чтобы рассчитать, какое именно напряжение требуется обеспечить сетевым фильтром, можно воспользоваться прибором под названием Барьер.

Его более новые поколения оснащены цифровым индикатором. Наблюдая за показаниями Барьера во время перепадов напряжения в сети (мигания лампочек или выключения бытовых приборов) можно определить минимальную и максимальную границу изменения параметра. Именно по этому диапазону потребуется выбрать сетевой фильтр.

Стабилизатор или фильтр

Чтобы понять, что лучше, сетевой фильтр или стабилизатор, стоит рассмотреть принцип работы последнего. Ключевые черты, интересные для защиты оборудования, выглядят так:

- стабилизатор повышает и понижает коэффициент трансформации при плавных бросках напряжения сети, обеспечивая постоянное значение на выходе;

- гармонические помехи демпфируются достаточно хорошо, благодаря особенностям работы электронных компонентов преобразователя напряжения;

- при превышении максимального порога напряжения на входе стабилизатор плавно и безопасно снижает выходное значение и выключает подключенные приборы.

Как видно из описания принципа работы, стабилизатор подойдет для телевизора, для холодильника, для аудиоцентра и другого не требовательного оборудования. Однако у такого решения есть несколько недостатков.

- Первый – стоимость. Стабилизатор заметно дороже сетевого фильтра. При этом в сетях, где не наблюдается резких падений или скачков напряжения, его главный функционал не будет использован. Здесь сетевой фильтр выигрывает.

- Второй недостаток стабилизатора – изменение кривой напряжения на выходе. Множество моделей формируют так называемую ступенчатую кривую, а не синусоиду. Поэтому они не могут использоваться для питания чувствительного оборудования, например, газовых отопительных котлов. В это же время сетевой фильтр никак не влияет на форму кривой выходного напряжения.

- Третий недостаток стабилизатора — скорость срабатывания. Компьютерное оборудование может выйти из строя по причине запаздывания регулировки напряжения. Поэтому рекомендуется выбирать для приборов, которым критично важна скорость срабатывания защиты, дорогие специализированные стабилизаторы или ИБП.

Сказать, что именно лучше, стабилизатор или сетевой фильтр, достаточно сложно. Выбор того или иного оборудования зависит от требований к его функциональности. На практике достоинства двух устройств защиты объединяет в себе ИБП, источник бесперебойного питания. Он имеет встроенный сетевой фильтр, специально разрабатывается для быстрой реакции (малого запаздывания регулирования), стабилизирует напряжение. Единственная сфера применения, где нужно внимательно выбирать ИБП – питание газовых котлов и другого оборудования, требующего идеальной кривой синусоиды.

Как выбрать сетевой фильтр

Чтобы удобно использовать фильтр, достаточно при покупке обратить внимание на некоторые особенности устройства.

- Мощность. Перед походом в магазин стоит подумать, какие именно приборы будут подключаться к фильтру, посчитать их суммарное потребление, добавить к значению запас 20%.

- Энергия рассеивания или компенсирующий импульс. Данный параметр описывает, сколько тепла может выделить варистор в номинальном режиме работы. Чем хуже питание в точке подключения, тем с большим значением компенсирующего импульса нужно покупать сетевой фильтр.

- Диапазон рабочих напряжений. Актуально для сетей, страдающих резкими бросками.

- Наличие термического предохранителя. Полезная, но не обязательная опция. Терморазрыватель цепи защитит фильтр от перегрева.

- Количество розеток и выключателей. Выбирается по числу подключаемых приборов. Если планируется их часто отсоединять, рекомендуется покупать фильтр с выключателями на каждой розетке.

- Длина кабеля. Выбирается по месту размещения фильтра.

Последнее, что стоит оценить при выборе защитного устройства для бытовой техники – дополнительные опции. Они могут быть крайне полезны как для увеличения удобства пользования фильтром, так и для эксплуатации подключенного оборудования. Из полезных для компьютерной техники опций стоит отметить защиту линий локальной сети и телефона. Это важно в домах, где существует опасность наводок в линиях передач, вызванных грозовыми разрядами. USB порт на сетевом фильтре поможет быстро подключить телефон для зарядки или устройство, требующее соответствующего питания, например, компактную колонку.

Надежные сетевые фильтры 2019 года

Сетевой фильтр APC by Schneider Electric PM5-RS, 1.8 м на Яндекс Маркете

Сетевой фильтр APC by Schneider Electric PM5B-RS, 1.8 м на Яндекс Маркете

Сетевой фильтр APC by Schneider Electric PM6-RS, 2 м на Яндекс Маркете

Сетевой фильтр Pilot L, белый, 1.8 м на Яндекс Маркете

Сетевой фильтр ЭРА USF-5es-USB-W (Б0019037), 1.5 м на Яндекс Маркете

Диагностика проблемы фильтра сетевого трафика виртуальной машины

- Читать 12 минут

В этой статье

Из этой статьи вы узнаете, как диагностировать проблему с фильтром сетевого трафика, просмотрев правила безопасности группы безопасности сети (NSG), действующие для виртуальной машины (ВМ).

Группы безопасности сетипозволяют контролировать типы входящего и исходящего трафика виртуальной машины. Вы можете связать NSG с подсетью в виртуальной сети Azure, с сетевым интерфейсом, подключенным к виртуальной машине, или с обоими. Действующие правила безопасности, применяемые к сетевому интерфейсу, представляют собой совокупность правил, которые существуют в группе безопасности сети, связанной с сетевым интерфейсом, и подсети, в которой находится сетевой интерфейс. Правила в разных группах безопасности сети иногда могут конфликтовать друг с другом и влиять на сеть виртуальной машины. возможность подключения.Вы можете просмотреть все действующие правила безопасности из групп безопасности сети, которые применяются к сетевым интерфейсам вашей виртуальной машины. Если вы не знакомы с концепциями виртуальной сети, сетевого интерфейса или NSG, см. Разделы Обзор виртуальной сети, Сетевой интерфейс и Обзор групп безопасности сети.

Сценарий

Вы пытаетесь подключиться к виртуальной машине через порт 80 из Интернета, но соединение не удается. Чтобы определить, почему вы не можете получить доступ к порту 80 из Интернета, вы можете просмотреть действующие правила безопасности для сетевого интерфейса с помощью портала Azure, PowerShell или Azure CLI.

Следующие шаги предполагают, что у вас есть виртуальная машина, для которой нужно просмотреть действующие правила безопасности. Если у вас нет существующей виртуальной машины, сначала разверните виртуальную машину Linux или Windows, чтобы выполнить задачи, описанные в этой статье, с помощью. Примеры в этой статье относятся к виртуальной машине с именем myVM с сетевым интерфейсом с именем myVMVMNic . Виртуальная машина и сетевой интерфейс находятся в группе ресурсов с именем myResourceGroup и находятся в регионе East US . При необходимости измените значения в шагах для виртуальной машины, для которой вы диагностируете проблему.

Диагностика с помощью портала Azure

Войдите на портал Azure с учетной записью Azure, имеющей необходимые разрешения.

В верхней части портала Azure введите имя виртуальной машины в поле поиска. Когда имя виртуальной машины появится в результатах поиска, выберите ее.

В разделе НАСТРОЙКИ выберите Сеть , как показано на следующем рисунке:

Правила, перечисленные на предыдущем рисунке, предназначены для сетевого интерфейса с именем myVMVMNic .Вы видите, что существует ПРАВИЛА ВХОДЯЩЕГО ПОРТА для сетевого интерфейса из двух разных групп безопасности сети:

- mySubnetNSG : связано с подсетью, в которой находится сетевой интерфейс.

- myVMNSG : Связан с сетевым интерфейсом в виртуальной машине с именем myVMVMNic .

Правило с именем DenyAllInBound предотвращает входящую связь с виртуальной машиной через порт 80 из Интернета, как описано в сценарии.Правило перечисляет 0.0.0.0/0 для ИСТОЧНИК , который включает Интернет. Никакое другое правило с более высоким приоритетом (меньшее число) не разрешает входящий порт 80. Чтобы разрешить входящий порт 80 к виртуальной машине из Интернета, см. Раздел Устранение проблемы. Чтобы узнать больше о правилах безопасности и о том, как Azure их применяет, см. Группы безопасности сети.

Внизу изображения вы также видите ПРАВИЛА ВЫХОДНОГО ПОРТА . Ниже приведены правила исходящего порта для сетевого интерфейса. Хотя на рисунке показано только четыре входящих правила для каждой группы безопасности сети, в ваших группах безопасности сети может быть намного больше, чем четыре правила.На рисунке вы видите VirtualNetwork под ИСТОЧНИК и НАЗНАЧЕНИЕ и AzureLoadBalancer под ИСТОЧНИК . VirtualNetwork и AzureLoadBalancer являются служебными тегами. Сервисные теги представляют собой группу префиксов IP-адресов, которые помогают минимизировать сложность создания правил безопасности.

Убедитесь, что виртуальная машина находится в рабочем состоянии, а затем выберите Действующие правила безопасности , как показано на предыдущем рисунке, чтобы увидеть действующие правила безопасности, показанные на следующем рисунке:

Перечисленные правила такие же, как и на шаге 3, хотя есть разные вкладки для NSG, связанные с сетевым интерфейсом и подсетью.Как вы можете видеть на картинке, показаны только первые 50 правил. Чтобы загрузить файл .csv, содержащий все правила, выберите Загрузить .

Чтобы увидеть, какие префиксы представляет каждый тег службы, выберите правило, например правило с именем AllowAzureLoadBalancerInbound . На следующем рисунке показаны префиксы для тега службы AzureLoadBalancer :

Хотя тег службы AzureLoadBalancer представляет только один префикс, другие теги службы представляют несколько префиксов.

Предыдущие шаги показали правила безопасности для сетевого интерфейса с именем myVMVMNic , но вы также видели сетевой интерфейс с именем myVMVMNic2 на некоторых из предыдущих изображений. К виртуальной машине в этом примере подключены два сетевых интерфейса. Действующие правила безопасности могут быть разными для каждого сетевого интерфейса.

Чтобы просмотреть правила для сетевого интерфейса myVMVMNic2 , выберите его. Как показано на следующем рисунке, сетевой интерфейс имеет те же правила, связанные с его подсетью, что и сетевой интерфейс myVMVMNic , потому что оба сетевых интерфейса находятся в одной подсети.Когда вы связываете NSG с подсетью, ее правила применяются ко всем сетевым интерфейсам в подсети.

В отличие от сетевого интерфейса myVMVMNic , сетевой интерфейс myVMVMNic2 не имеет связанной с ним группы безопасности сети. С каждым сетевым интерфейсом и подсетью может быть связано ноль или одна группа безопасности сети. Группа безопасности сети, связанная с каждым сетевым интерфейсом или подсетью, может быть одинаковой или различной. Вы можете связать одну и ту же группу сетевой безопасности с любым количеством сетевых интерфейсов и подсетей.

Хотя действующие правила безопасности просматривались через виртуальную машину, вы также можете просматривать действующие правила безопасности через отдельное лицо:

Диагностика с помощью PowerShell

Примечание

Эта статья была обновлена для использования новой оболочки Azure PowerShell Az. модуль. Вы по-прежнему можете использовать модуль AzureRM, который будет получать исправления ошибок как минимум до декабря 2020 года. Чтобы узнать больше о новом модуле Az и совместимости с AzureRM, см. Представляем новый модуль Azure PowerShell Az.За Инструкции по установке модуля Az см. В разделе Установка Azure PowerShell.

Вы можете выполнить следующие команды в Azure Cloud Shell или запустив PowerShell со своего компьютера. Azure Cloud Shell — это бесплатная интерактивная оболочка. В нем предустановлены и настроены стандартные инструменты Azure для использования с вашей учетной записью. Если вы запускаете PowerShell на своем компьютере, вам понадобится модуль Azure PowerShell версии 1.0.0 или более поздней. Запустите Get-Module -ListAvailable Az на вашем компьютере, чтобы найти установленную версию.Если вам нужно выполнить обновление, см. Раздел Установка модуля Azure PowerShell. Если вы используете PowerShell локально, вам также необходимо запустить Connect-AzAccount , чтобы войти в Azure с учетной записью, имеющей необходимые разрешения].

Получите эффективные правила безопасности для сетевого интерфейса с Get-AzEffectiveNetworkSecurityGroup. В следующем примере показаны действующие правила безопасности для сетевого интерфейса с именем myVMVMNic , который находится в группе ресурсов с именем myResourceGroup :

Get-AzEffectiveNetworkSecurityGroup `

-NetworkInterfaceName myVMVMNic `

-ResourceGroupName myResourceGroup

Вывод возвращается в формате json.Чтобы понять вывод, см. Вывод команды интерпретации. Выходные данные возвращаются, только если группа безопасности сети связана с сетевым интерфейсом, подсетью, в которой находится сетевой интерфейс, или с обоими. ВМ должна находиться в рабочем состоянии. Виртуальная машина может иметь несколько сетевых интерфейсов с разными группами безопасности сети. При устранении неполадок выполните команду для каждого сетевого интерфейса.

Если проблема с подключением все еще не устранена, см. Дополнительную диагностику и рекомендации.

Если вы не знаете имя сетевого интерфейса, но знаете имя виртуальной машины, к которой подключен сетевой интерфейс, следующие команды возвращают идентификаторы всех сетевых интерфейсов, подключенных к виртуальной машине:

$ VM = Get-AzVM -Name myVM -ResourceGroupName myResourceGroup

$ VM.NetworkProfile

Вы получите результат, аналогичный следующему примеру:

Сетевые интерфейсы

-----------------

{/ subscriptions / /resourceGroups/myResourceGroup/providers/Microsoft.Network/networkInterfaces/myVMVMNic

В предыдущем выводе имя сетевого интерфейса — myVMVMNic .

Диагностика с помощью Azure CLI

Если для выполнения задач, описанных в этой статье, используются команды интерфейса командной строки (CLI) Azure, выполните их либо в облачной оболочке Azure, либо с помощью интерфейса командной строки со своего компьютера.Для этой статьи требуется Azure CLI версии 2.0.32 или более поздней. Запустите az --version , чтобы найти установленную версию. Если вам нужно установить или обновить, см. Установка Azure CLI. Если вы используете Azure CLI локально, вам также необходимо запустить az, войти в систему и войти в Azure с учетной записью, имеющей необходимые разрешения.

Получите эффективные правила безопасности для сетевого интерфейса с помощью az network nic list-effective-nsg. В следующем примере показаны действующие правила безопасности для сетевого интерфейса с именем myVMVMNic , который находится в группе ресурсов с именем myResourceGroup :

az network nic list-effective-nsg \

--name myVMVMNic \

--resource-group myResourceGroup

Вывод возвращается в формате json.Чтобы понять вывод, см. Вывод команды интерпретации. Выходные данные возвращаются, только если группа безопасности сети связана с сетевым интерфейсом, подсетью, в которой находится сетевой интерфейс, или с обоими. ВМ должна находиться в рабочем состоянии. Виртуальная машина может иметь несколько сетевых интерфейсов с разными группами безопасности сети. При устранении неполадок выполните команду для каждого сетевого интерфейса.

Если проблема с подключением все еще не устранена, см. Дополнительную диагностику и рекомендации.

Если вы не знаете имя сетевого интерфейса, но знаете имя виртуальной машины, к которой подключен сетевой интерфейс, следующие команды возвращают идентификаторы всех сетевых интерфейсов, подключенных к виртуальной машине:

az vm показать \

--name myVM \

--resource-group myResourceGroup

В возвращенных выходных данных вы видите информацию, подобную следующему примеру:

"networkProfile": {

"additionalProperties": {},

"networkInterfaces": [

{

"additionalProperties": {},

«id»: «/ subscriptions / / resourceGroups / myResourceGroup / Provider / Microsoft.Сеть / networkInterfaces / myVMVMNic ",

"первичный": правда,

"resourceGroup": "myResourceGroup"

},

В предыдущем выводе имя сетевого интерфейса — myVMVMNic interface .

Интерпретировать вывод команды

Независимо от того, использовали ли вы PowerShell или Azure CLI для диагностики проблемы, вы получите выходные данные, содержащие следующую информацию:

- NetworkSecurityGroup : идентификатор группы безопасности сети.

- Ассоциация : Связана ли группа безопасности сети с сетевым интерфейсом или подсетью . Если группа безопасности сети связана с обоими, выходные данные возвращаются с NetworkSecurityGroup , Association и EffectiveSecurityRules для каждой NSG. Если группа безопасности сети подключается или отключается непосредственно перед запуском команды для просмотра действующих правил безопасности, может потребоваться несколько секунд, чтобы изменение отразилось в выходных данных команды.

- EffectiveSecurityRules : объяснение каждого свойства подробно описано в разделе «Создание правила безопасности». Имена правил с префиксом defaultSecurityRules / являются правилами безопасности по умолчанию, которые существуют в каждой NSG. Имена правил с префиксом securityRules / — это правила, которые вы создали. Правила, которые задают тег службы, например Internet , VirtualNetwork и AzureLoadBalancer для свойств destinationAddressPrefix или sourceAddressPrefix , также имеют значения для свойства extendedDestinationAddressPrefix .Свойство extendedDestinationAddressPrefix перечисляет все префиксы адресов, представленные тегом службы.

Если вы видите повторяющиеся правила, перечисленные в выходных данных, это потому, что группа безопасности сети связана как с сетевым интерфейсом, так и с подсетью. Обе группы безопасности сети имеют одинаковые правила по умолчанию и могут иметь дополнительные повторяющиеся правила, если вы создали свои собственные правила, одинаковые в обеих группах безопасности сети.

Правило с именем defaultSecurityRules / DenyAllInBound предотвращает входящую связь с виртуальной машиной через порт 80 из Интернета, как описано в сценарии.Никакое другое правило с более высоким приоритетом (меньшее число) не разрешает входящий трафик из Интернета через порт 80.

Устранение проблемы

Независимо от того, используете ли вы портал Azure, PowerShell или Azure CLI для диагностики проблемы, представленной в сценарии в этой статье, решение состоит в создании правила сетевой безопасности со следующими свойствами:

| Имущество | Значение |

|---|---|

| Источник | Любые |

| Диапазон портов источника | Любые |

| Пункт назначения | IP-адрес виртуальной машины, диапазон IP-адресов или все адреса в подсети. |

| Диапазон портов назначения | 80 |

| Протокол | TCP |

| Действие | Разрешить |

| Приоритет | 100 |

| Имя | Allow-HTTP-All |

После создания правила для порта 80 разрешен входящий трафик из Интернета, поскольку приоритет правила выше, чем правило безопасности по умолчанию с именем DenyAllInBound , которое запрещает трафик.Узнайте, как создать правило безопасности. Если разные группы безопасности сети связаны как с сетевым интерфейсом, так и с подсетью, необходимо создать одно и то же правило в обеих группах безопасности сети.

Когда Azure обрабатывает входящий трафик, он обрабатывает правила в группе безопасности сети, связанной с подсетью (если есть связанная группа безопасности сети), а затем обрабатывает правила в группе безопасности сети, связанной с сетевым интерфейсом. Если с сетевым интерфейсом и подсетью связана группа безопасности сети, порт должен быть открыт в обеих группах безопасности сети, чтобы трафик достигал виртуальной машины.Чтобы упростить администрирование и проблемы связи, мы рекомендуем вам связать группу безопасности сети с подсетью, а не с отдельными сетевыми интерфейсами. Если виртуальным машинам в подсети требуются другие правила безопасности, вы можете сделать сетевые интерфейсы членами группы безопасности приложений (ASG) и указать ASG в качестве источника и назначения правила безопасности. Узнайте больше о группах безопасности приложений.

Если проблемы со связью по-прежнему возникают, см. Рекомендации и дополнительная диагностика.

Соображения

При устранении проблем с подключением учитывайте следующие моменты:

- Правила безопасности по умолчанию блокируют входящий доступ из Интернета и разрешают только входящий трафик из виртуальной сети. Чтобы разрешить входящий трафик из Интернета, добавьте правила безопасности с более высоким приоритетом, чем правила по умолчанию. Узнайте больше о правилах безопасности по умолчанию или о том, как добавить правило безопасности.

- Если у вас есть пиринговые виртуальные сети, по умолчанию служебный тег VIRTUAL_NETWORK автоматически расширяется и включает префиксы для пиринговых виртуальных сетей.Чтобы устранить любые проблемы, связанные с пирингом виртуальных сетей, вы можете просмотреть префиксы в списке ExpandedAddressPrefix . Узнайте больше о пиринге виртуальных сетей и сервисных тегах.

- Действующие правила безопасности отображаются только для сетевого интерфейса, если существует группа безопасности сети, связанная с сетевым интерфейсом виртуальной машины и / или подсетью, и если виртуальная машина находится в рабочем состоянии.

- Если нет групп безопасности сети, связанных с сетевым интерфейсом или подсетью, и у вас есть общедоступный IP-адрес, назначенный виртуальной машине, все порты открыты для входящего и исходящего доступа из любого места.Если виртуальная машина имеет общедоступный IP-адрес, мы рекомендуем применить группу безопасности сети к подсети сетевого интерфейса.

Дополнительная диагностика

- Чтобы запустить быстрый тест, чтобы определить, разрешен ли трафик к виртуальной машине или от нее, используйте возможность проверки IP-потока в Azure Network Watcher. Проверка IP-потока сообщает вам, разрешен или запрещен трафик. Если отказано, проверка потока IP сообщает вам, какое правило безопасности запрещает трафик.

- Если нет правил безопасности, вызывающих сбой сетевого подключения виртуальной машины, проблема может быть связана с:

- Брандмауэр, работающий в операционной системе виртуальной машины

- Маршруты настроены для виртуальных устройств или локального трафика.Интернет-трафик может быть перенаправлен в вашу локальную сеть с помощью принудительного туннелирования. Если вы принудительно туннелируете интернет-трафик к виртуальному устройству или локально, вы не сможете подключиться к виртуальной машине из Интернета. Чтобы узнать, как диагностировать проблемы маршрутизации, которые могут препятствовать потоку трафика из виртуальной машины, см. Раздел Диагностика проблемы маршрутизации сетевого трафика виртуальной машины.

Следующие шаги

Фильтрация сетевого трафика — учебное пособие — портал Azure

- 7 минут на чтение

В этой статье

Вы можете фильтровать входящий и исходящий сетевой трафик в подсети виртуальной сети с помощью группы безопасности сети.Группы безопасности сети содержат правила безопасности, которые фильтруют сетевой трафик по IP-адресу, порту и протоколу. Правила безопасности применяются к ресурсам, развернутым в подсети. Из этого туториала Вы узнаете, как:

- Создание группы безопасности сети и правил безопасности

- Создайте виртуальную сеть и свяжите группу безопасности сети с подсетью

- Развертывание виртуальных машин (ВМ) в подсети

- Тестовые фильтры трафика

При желании вы можете выполнить это руководство с помощью Azure CLI или PowerShell.

Если у вас нет подписки Azure, прежде чем начать, создайте бесплатную учетную запись.

Войдите в Azure

Войдите на портал Azure по адресу https://portal.azure.com.

Создать виртуальную сеть

В меню портала Azure или на домашней странице выберите Создать ресурс .

Выберите Сеть , а затем выберите Виртуальная сеть .

Введите или выберите следующую информацию, примите значения по умолчанию для остальных параметров, а затем выберите Создать :

Настройка Значение Имя Моя виртуальная сеть Адресное пространство 10.0,0.0 / 16 Подписка Выберите подписку. Группа ресурсов Выберите Создать новый и введите myResourceGroup . Расположение Выберите Восток США . Имя подсети mySubnet Подсеть — диапазон адресов 10.0.0.0/24

Создание групп безопасности приложений

Группа безопасности приложений позволяет группировать серверы со схожими функциями, например веб-серверы.

В меню портала Azure или на домашней странице выберите Создать ресурс .

В поле Search the Marketplace введите Группа безопасности приложений . Когда Группа безопасности приложений появится в результатах поиска, выберите ее, снова выберите Группа безопасности приложений в разделе Все, , а затем выберите Создать .

Введите или выберите следующую информацию, а затем выберите Создать :

Настройка Значение Имя myAsgWebServers Подписка Выберите подписку. Группа ресурсов Выберите Использовать существующий , а затем выберите myResourceGroup . Расположение Восток США Выполните шаг 3 еще раз, указав следующие значения:

Настройка Значение Имя myAsgMgmtServers Подписка Выберите подписку. Группа ресурсов Выберите Использовать существующий , а затем выберите myResourceGroup . Расположение Восток США

Создать группу безопасности сети

В меню портала Azure или на домашней странице выберите Создать ресурс .

Выберите Сеть , а затем выберите Группа безопасности сети .

Введите или выберите следующую информацию, а затем выберите Создать :

Настройка Значение Имя млн. Долларов США Подписка Выберите подписку. Группа ресурсов Выберите Использовать существующий , а затем выберите myResourceGroup . Расположение Восток США

Связать группу безопасности сети с подсетью

В поле Search resources, services and docs вверху портала начните вводить myNsg .Когда myNsg появится в результатах поиска, выберите его.

В разделе НАСТРОЙКИ выберите Подсети , а затем выберите + Связать , как показано на следующем рисунке:

В Associate subnet выберите Virtual network , а затем выберите myVirtualNetwork . Выберите Subnet , выберите mySubnet , а затем выберите OK .

Создать правила безопасности

В разделе НАСТРОЙКИ выберите Правила безопасности для входящего трафика , а затем выберите + Добавить , как показано на следующем рисунке:

Создайте правило безопасности, которое разрешает порты 80 и 443 входить в группу безопасности приложений myAsgWebServers .В разделе Добавить правило безопасности для входящего трафика введите или выберите следующие значения, примите оставшиеся значения по умолчанию, а затем выберите Добавить :

Настройка Значение Пункт назначения Выберите Группа безопасности приложений , а затем выберите myAsgWebServers для Группа безопасности приложений . Диапазон портов назначения Введите 80,443 Протокол Выберите TCP Имя Allow-Web-All Выполните шаг 2 еще раз, используя следующие значения:

Настройка Значение Пункт назначения Выберите Группа безопасности приложений , а затем выберите myAsgMgmtServers для Группа безопасности приложений . Диапазон портов назначения Введите 3389 Протокол Выберите TCP Приоритет Введите 110 Имя Allow-RDP-All В этом руководстве RDP (порт 3389) доступен в Интернете для виртуальной машины, которая назначена группе безопасности приложений myAsgMgmtServers . Для производственных сред вместо того, чтобы открывать порт 3389 для Интернета, рекомендуется подключаться к ресурсам Azure, которыми вы хотите управлять, с помощью VPN или подключения к частной сети.

Выполнив шаги 1–3, просмотрите созданные правила. Ваш список должен выглядеть как список на следующем рисунке:

Создание виртуальных машин

Создайте две виртуальные машины в виртуальной сети.

Создать первую ВМ

В меню портала Azure или на домашней странице выберите Создать ресурс .

Выберите Compute , а затем выберите Windows Server 2016 Datacenter .

Введите или выберите следующую информацию и примите значения по умолчанию для остальных настроек:

Настройка Значение Подписка Выберите подписку. Группа ресурсов Выберите Использовать существующий и выберите myResourceGroup . Имя myVmWeb Расположение Выберите Восток США . Имя пользователя Введите имя пользователя по вашему выбору. Пароль Введите пароль по вашему выбору. Пароль должен состоять не менее чем из 12 символов и соответствовать определенным требованиям сложности. Выберите размер виртуальной машины, а затем выберите Выберите .

В разделе Сеть выберите следующие значения и примите остальные значения по умолчанию:

Настройка Значение Виртуальная сеть Выберите myVirtualNetwork . Группа безопасности сети NIC Выберите Нет . Выберите Review + Create в нижнем левом углу, выберите Create , чтобы начать развертывание виртуальной машины.

Создать вторую ВМ

Снова выполните шаги 1–6, но на шаге 3 назовите виртуальную машину myVmMgmt . На развертывание виртуальной машины уходит несколько минут. Не переходите к следующему шагу, пока виртуальная машина не будет развернута.

Свяжите сетевые интерфейсы с ASG

Когда портал создал виртуальные машины, он создал сетевой интерфейс для каждой виртуальной машины и подключил сетевой интерфейс к виртуальной машине. Добавьте сетевой интерфейс для каждой виртуальной машины в одну из ранее созданных групп безопасности приложений:

В поле Search resources, services и docs в верхней части портала начните вводить myVmWeb . Когда виртуальная машина myVmWeb появится в результатах поиска, выберите ее.

В НАСТРОЙКИ выберите Сеть . Выберите Настроить группы безопасности приложений , выберите myAsgWebServers для Группы безопасности приложений , а затем выберите Сохранить , как показано на следующем рисунке:

Выполните шаги 1 и 2 еще раз, найдите виртуальную машину myVmMgmt и выберите myAsgMgmtServers ASG.

Тестовые фильтры трафика

Подключитесь к myVmMgmt VM.Введите myVmMgmt в поле поиска вверху портала. Когда myVmMgmt появится в результатах поиска, выберите его. Нажмите кнопку Connect .

Выбрать Загрузить файл RDP .

Откройте загруженный файл rdp и выберите Connect . Введите имя пользователя и пароль, которые вы указали при создании виртуальной машины. Возможно, вам потребуется выбрать Дополнительные варианты , затем Использовать другую учетную запись , чтобы указать учетные данные, которые вы ввели при создании виртуальной машины.

Выбрать ОК .

Вы можете получить предупреждение о сертификате во время входа в систему. Если вы получили предупреждение, выберите Да или Продолжить , чтобы продолжить подключение.

Соединение установлено успешно, поскольку порт 3389 разрешен для входящих из Интернета в группу безопасности приложений myAsgMgmtServers , в которой находится сетевой интерфейс, подключенный к виртуальной машине myVmMgmt .

Подключитесь к виртуальной машине myVmWeb из виртуальной машины myVmMgmt , введя следующую команду в сеансе PowerShell:

mstsc / v: myVmWebВы можете подключиться к виртуальной машине myVmWeb с виртуальной машины myVmMgmt, поскольку виртуальные машины в одной виртуальной сети могут связываться друг с другом через любой порт по умолчанию.Однако вы не можете создать подключение удаленного рабочего стола к виртуальной машине myVmWeb из Интернета, потому что правило безопасности для myAsgWebServers не разрешает входящий порт 3389 из Интернета, а входящий трафик из Интернета запрещен для всех. ресурсы по умолчанию.

Чтобы установить Microsoft IIS на виртуальную машину myVmWeb , введите следующую команду из сеанса PowerShell на виртуальной машине myVmWeb :

Install-WindowsFeature -name Web-Server -IncludeManagementToolsПосле завершения установки IIS отключитесь от виртуальной машины myVmWeb , после чего останется подключение к удаленному рабочему столу виртуальной машины myVmMgmt .

Отключитесь от myVmMgmt VM.

В поле Search resources, services и docs в верхней части портала Azure начните вводить myVmWeb со своего компьютера. Когда myVmWeb появится в результатах поиска, выберите его. Обратите внимание на публичный IP-адрес для вашей виртуальной машины. Адрес, показанный на следующем рисунке, — 137.135.84.74, но ваш адрес другой:

.Чтобы убедиться, что вы можете получить доступ к веб-серверу myVmWeb из Интернета, откройте Интернет-браузер на своем компьютере и перейдите по адресу

http: //.Вы видите экран приветствия IIS, поскольку для порта 80 разрешен входящий трафик из Интернета в группу безопасности приложения myAsgWebServers , в которой находится сетевой интерфейс, подключенный к виртуальной машине myVmWeb .

Очистить ресурсы

Когда больше не требуется, удалите группу ресурсов и все ресурсы, которые она содержит:

- Введите myResourceGroup в поле Search в верхней части портала. Когда вы увидите myResourceGroup в результатах поиска, выберите его.

- Выберите Удалить группу ресурсов .

- Введите myResourceGroup для Введите ИМЯ ГРУППЫ РЕСУРСОВ: и выберите Удалить .

Следующие шаги

В этом руководстве вы создали группу безопасности сети и связали ее с подсетью виртуальной сети. Дополнительные сведения о группах безопасности сети см. В разделах Обзор группы безопасности сети и Управление группой безопасности сети.

Azure по умолчанию маршрутизирует трафик между подсетями.Вместо этого вы можете выбрать маршрутизацию трафика между подсетями через виртуальную машину, например, служащую брандмауэром. Чтобы узнать, как создать таблицу маршрутов, перейдите к следующему руководству.

Управление сбоями подключенияEthernet — Cisco

Содержание

Управление ошибками подключения Ethernet

Содержание

Предварительные требования для управления сбоями подключения к сети Ethernet

Ограничения для управления ошибками подключения Ethernet

Информация об управлении сбоями подключения к сети Ethernet

Ethernet CFM

Преимущества Ethernet CFM

Экземпляр службы поддержки клиентов

Домен обслуживания

Пункт обслуживания

Конечные точки обслуживания

Промежуточные точки обслуживания

Сообщения CFM

Функция перекрестной проверки

Ловушки SNMP

Взаимодействие Ethernet CFM и Ethernet OAM

Виртуальный канал Ethernet

Менеджер OAM

Как настроить управление сбоями подключения к сети Ethernet

Проектирование доменов CFM

Предварительные требования

Примеры

Что делать дальше

Настройка Ethernet CFM

Подготовка сети

Сервисное обслуживание

Настройка и включение функции перекрестной проверки

Примеры

Советы по поиску и устранению неисправностей

Настройка взаимодействия Ethernet OAM с CFM

Настройка диспетчера OAM

Включение Ethernet OAM

Примеры конфигурации для управления ошибками подключения Ethernet

Подготовка сети: пример

Provisioning Service: пример

Дополнительные ссылки

Связанные документы

Стандарты

MIB

RFC

Техническая поддержка

Глоссарий

Информация о функциях для управления ошибками подключения Ethernet

Управление ошибками подключения Ethernet

Первая публикация: 19 июня 2006 г.

Последнее обновление: 18 февраля 2009 г.

Ethernet Connectivity Fault Management (CFM) — это сквозной протокол работы, администрирования и управления (OAM) уровня Ethernet для каждого экземпляра службы.Он включает в себя упреждающий мониторинг подключения, проверку неисправностей и изоляцию неисправностей для крупных городских сетей (MAN) и глобальных сетей Ethernet.

Появление Ethernet как технологии MAN и WAN предъявляет новый набор требований OAM к традиционным операциям Ethernet, которые были сосредоточены только на корпоративных сетях. Распространение технологии Ethernet на сферу поставщиков услуг, где сети значительно больше и сложнее корпоративных сетей, а база пользователей шире, делает критически важным оперативное управление временем безотказной работы каналов.Что еще более важно, своевременность локализации сбоя и реагирования на него становится обязательной для обычных повседневных операций, и OAM напрямую влияет на конкурентоспособность поставщика услуг.

Поиск информации о функциях в этом модуле

Возможно, ваша версия программного обеспечения Cisco IOS не поддерживает все функции, описанные в этом модуле. Чтобы получить ссылки на документацию по конкретным функциям в этом модуле и просмотреть список выпусков, в которых поддерживается каждая функция, используйте раздел «Информация о функциях для управления сбоями подключения Ethernet».

Поиск информации о поддержке для платформ и образов программного обеспечения ОС Cisco IOS и Catalyst

Используйте Cisco Feature Navigator, чтобы найти информацию о поддержке платформы и поддержке образов ПО Cisco IOS и Catalyst OS. Чтобы получить доступ к Cisco Feature Navigator, перейдите по адресу http://www.cisco.com/go/cfn. Учетная запись на Cisco.com не требуется.

Содержание

• Предварительные условия для управления ошибками подключения Ethernet

• Ограничения для управления ошибками подключения Ethernet

• Информация об управлении сбоями подключения Ethernet

• Как настроить управление сбоями подключения к сети Ethernet

• Примеры конфигурации для управления ошибками подключения Ethernet

• Дополнительные ссылки

• Глоссарий

• Информация о функциях для управления ошибками подключения Ethernet

Предварительные требования для управления ошибками подключения Ethernet

Бизнес-требования

• Оценка топологии сети и сетевого администрирования.

• Установлены бизнес-политика и политика обслуживания

Ограничения для управления ошибками подключения Ethernet

• В версиях Cisco IOS до 12.2 (33) Протоколы SRD, CFM и Per VLAN Spanning Tree (PVST) не могут сосуществовать в одной системе.

• CFM не может работать, если в одной системе используются следующие линейные карты:

–FI_WS_X6196_RJ45

–FI_WS_X6196_RJ21

–FI_WS_X6548_RJ45

–FI_WS_X6548_RJ21

• В Cisco IOS Release 12.2 (33) SRD была введена поддержка сосуществования CFM и PVST; однако для того, чтобы оба протокола работали в одной системе, каждая линейная карта должна поддерживать как минимум три регистра соответствия, и как минимум одна линейная карта должна поддерживать только 44-битное соответствие MAC.Исключением является модуль Supervisor Engine 720 Cisco 7600 Series, который может поддерживать сосуществование CFM / PVST только с двумя регистрами соответствия.

• Сообщения обратной связи CFM не будут ограничиваться доменом обслуживания в соответствии с их уровнем обслуживания. Влияние отсутствия сообщений обратной связи CFM, ограниченных их уровнями обслуживания, происходит на следующих уровнях:

–Архитектура — для сообщений обратной связи нарушено многоуровневое распределение CFM.

–Развертывание. Пользователь может неправильно сконфигурировать сеть и получить сообщения обратной связи.

–Безопасность. Вредоносное устройство, которое распознает MAC-адреса и уровни устройств, потенциально может исследовать топологию сети, которая должна быть прозрачной.

• Маршрутизированные интерфейсы поддерживаются только в Cisco IOS версии 12.4 (11) T.

• Конечные точки обслуживания CFM (MEP) и промежуточные точки обслуживания (MIP) через оконечные точки EtherChannel не поддерживаются.

• CFM не полностью поддерживается на пограничном (PE) устройстве поставщика многопротокольной коммутации по меткам (MPLS).Нет взаимодействия между CFM и псевдопроводом Ethernet через MPLS (EoMPLS). Пакет CFM может быть прозрачно передан, как обычные пакеты данных, только через псевдопровод со следующими ограничениями:

–Для EoMPLS на основе карты функций политик (PFC), который использует карту LAN Cisco Catalyst в качестве порта восходящего канала MPLS, пакет CFM может прозрачно передаваться через псевдопровод EoMPLS, как обычные пакеты данных. Интерфейс конечной точки EoMPLS, однако, не может быть MEP или MIP, хотя MEP или MIP CFM могут поддерживаться на обычных интерфейсах портов коммутатора уровня 2.

–Для EoMPLS на основе коммутируемого виртуального интерфейса (SVI) или службы виртуальной частной LAN (VPLS), оба из которых используют карту WAN в качестве порта восходящего канала MPLS, пакеты CFM могут прозрачно передаваться через псевдопровод EoMPLS, только если CFM глобально отключен. в той же системе.

Информация об управлении сбоями подключения к сети Ethernet

Перед настройкой Ethernet CFM вы должны понять следующие концепции:

• Ethernet CFM

• Экземпляр службы поддержки клиентов

• Домен обслуживания

• Пункт обслуживания

• Сообщения CFM

• Функция перекрестной проверки

• Ловушки SNMP

• Взаимодействие Ethernet CFM и Ethernet OAM

Ethernet CFM

Ethernet CFM — это сквозной протокол OAM уровня Ethernet для каждого экземпляра службы, который включает упреждающий мониторинг подключений, проверку и изоляцию сбоев.Из конца в конец может быть PE на PE или от края клиента (CE) до CE. На экземпляр службы означает на каждую VLAN.

Являясь сквозной технологией, CFM отличается от других протоколов OAM Metro-Ethernet. Например, MPLS, ATM и SONET OAM помогают в отладке проводов Ethernet, но не всегда являются сквозными. 802.3ah OAM — это протокол с одним переходом и для физических проводов. Это не конец до конца или обслуживание. Интерфейс локального управления Ethernet (E-LMI) ограничен между uPE и CE и полагается на CFM для сообщения CE о состоянии городской сети Ethernet.

Устранение неполадок в сетях операторов, предлагающих услуги Ethernet уровня 2, является сложной задачей. Клиенты заключают контракты с поставщиками услуг на предоставление сквозных услуг Ethernet, а поставщики услуг могут заключать субподрядные контракты с операторами на предоставление оборудования и сетей. По сравнению с корпоративными сетями, в которых традиционно используется Ethernet, эти составляющие сети принадлежат отдельным организациям или отделам, они значительно больше и сложнее, а также имеют более широкую базу пользователей.Ethernet CFM обеспечивает конкурентное преимущество поставщикам услуг, для которых оперативное управление временем безотказной работы каналов и своевременность выявления сбоев и реагирования на них имеет решающее значение для повседневной работы.

Преимущества Ethernet CFM

Ethernet CFM обеспечивает следующие преимущества:

• Технология OAM сквозного уровня обслуживания

• Снижение эксплуатационных расходов для сетей Ethernet поставщика услуг

• Конкурентное преимущество для поставщиков услуг

• Поддерживает как распределительную среду, так и сетевую среду доступа с улучшением внешних MEP.

Экземпляр службы поддержки клиентов

Экземпляр службы поддержки клиентов — это виртуальное соединение Ethernet (EVC), которое идентифицируется S-VLAN в пределах острова Ethernet и идентифицируется глобально уникальным идентификатором службы.Экземпляр службы поддержки клиентов может быть двухточечным или многоточечным. На рисунке 1 показаны два экземпляра обслуживания клиентов. Экземпляр службы Зеленый — точка-точка; Экземпляр службы Blue является многоточечным.

Рисунок 1

Экземпляры обслуживания клиентов

Домен обслуживания

Домен обслуживания — это область управления, предназначенная для управления и администрирования сети.Домен принадлежит и управляется одним объектом и определяется набором внутренних для него портов и на его границе. На рисунке 2 показан типичный домен обслуживания.

Рисунок 2

Ethernet CFM Домен обслуживания